盖蒂图片社

一项帮助开源开发人员编写和测试软件的服务泄露了数千个身份验证代码和其他安全敏感机密。 安全专家在一份新报告中表示,其中许多漏洞允许黑客访问 Github、Docker、AWS 和其他代码存储库上的私人开发者账户。

提供第三方开发者凭据 特拉维斯 C 至少从 2015 年开始,这个问题就一直存在。 当时,漏洞服务 HackerOne 报告说,你使用的 Github 帐户在 检测访问代码 HackerOne 的开发者之一。 类似的泄漏在 2019 年再次出现 去年.

令牌使任何有权访问它们的人都能够读取或修改存储在存储库中的代码,这些存储库分发无限数量的软件应用程序和运行代码库。 未经授权访问此类项目的能力开启了对供应链进行攻击的可能性,其中攻击者在恶意软件分发给用户之前对其进行操作。 攻击者可以利用他们篡改应用程序的能力来瞄准生产服务器中大量依赖应用程序的项目。

根据 Aqua Security 的 Nautilus 团队研究人员的一份报告,尽管这是一个已知的安全问题,但泄漏仍在继续。 研究人员使用的一系列两批数据 Travis CI . 编程接口 从 2013 年到 2022 年 5 月,它产生了 428 万和 7.7 亿条记录。在对一小部分数据进行抽样后,研究人员发现了他们认为是 73,000 种不同的令牌、秘密和凭证。

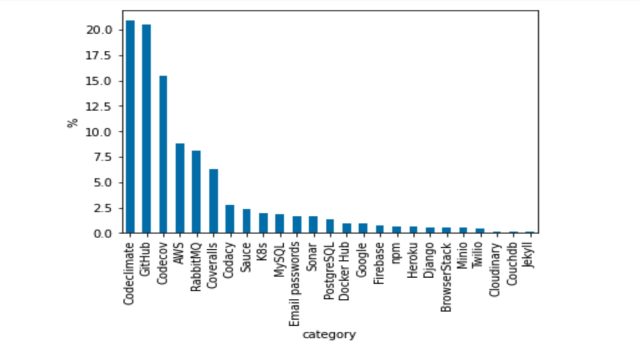

“这些访问密钥和凭证与流行的云服务提供商相关联,包括 GitHub、AWS 和 Docker Hub,”Aqua Security 说。 “攻击可以利用这些敏感数据发起大规模网络攻击,并在云中横向移动。任何曾经使用过 Travis CI 的人都可能被暴露,因此我们建议立即推出您的密钥。”

Travis CI 是越来越流行的持续集成实践的提供者。 通常缩写为 CI,它使创建和测试每个提交的代码更改的过程自动化。 对于每次更改,都会定期生成、测试代码并将其合并到一个共享存储库中。 由于 CI 正常运行所需的访问级别,环境通常存储访问令牌和其他机密,以提供对云帐户中敏感部分的特权访问。

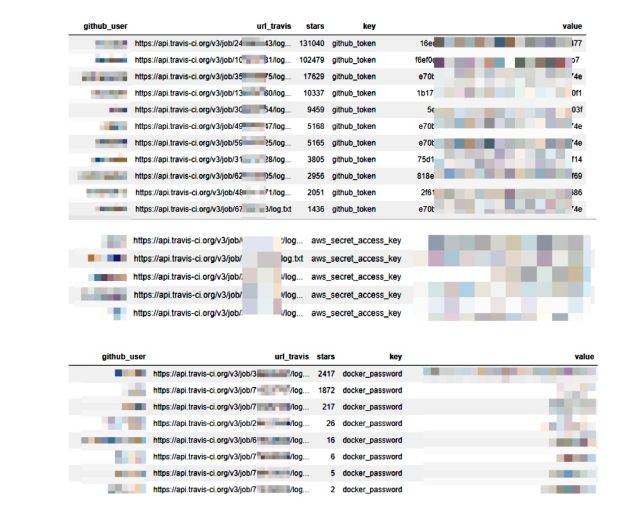

Aqua Security 发现的访问令牌包括各种存储库的私人账户,包括 Github、AWS 和 Docker。

水上安全

公开访问令牌的示例包括:

- GitHub 访问令牌,可能允许对代码存储库进行特权访问

- AWS 访问密钥

- 一组凭据,通常是电子邮件或用户名和密码,允许访问 MySQL 和 PostgreSQL 等数据库

- Docker Hub 密码,如果未激活 MFA(Multi-Factor Authentication),可能会导致帐户被接管

下图显示了详细信息:

水上安全

Aqua Security 研究人员补充说:

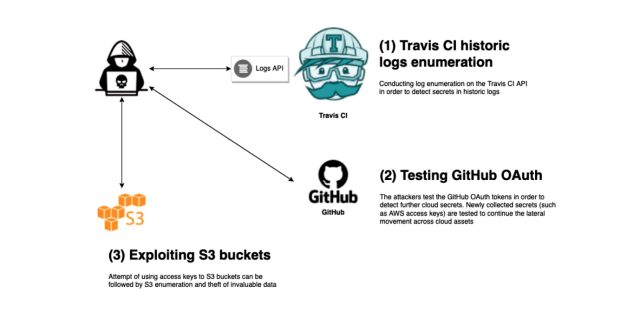

我们发现了数千个 GitHub OAuth 令牌。 可以安全地假设其中至少有 10-20% 还活着。 尤其是在最近的记录中发现的那些。 我们在云实验室模拟了一个横向移动场景,就是基于这个初始访问场景:

1. 通过暴露的 Travis CI 日志提取 GitHub OAuth 令牌。

2. 使用公开的令牌在私有代码存储库中发现敏感数据(例如 AWS 访问密钥)。

3. 在 AWS S3 容器服务中使用 AWS 访问密钥进行横向移动尝试。

4. 通过桶枚举发现云存储对象。

5. 从目标 S3 中提取数据到攻击者 S3。

水上安全

Travis CI 的代表没有立即回复要求对此帖子发表评论的电子邮件。 由于此优惠的重复性,开发人员应定期主动轮换访问令牌和其他凭据。 他们还应该定期扫描他们的代码,以确保它不包含凭据。 Aqua Security 在这篇文章中有其他提示。

"Extreme problem solver. Travel ninja. Quintessential web addict. Browser. Writer. Reader. Incurable organizer."

More Stories

Android 15/One UI 7 正在针对 Galaxy A53、A54 等进行测试

《Helldivers 2》的重大更新招致了负面评价,而且玩家数量并未增加一倍

据报道,谷歌 Pixel 9 将获得一些新的 Gemini AI 功能